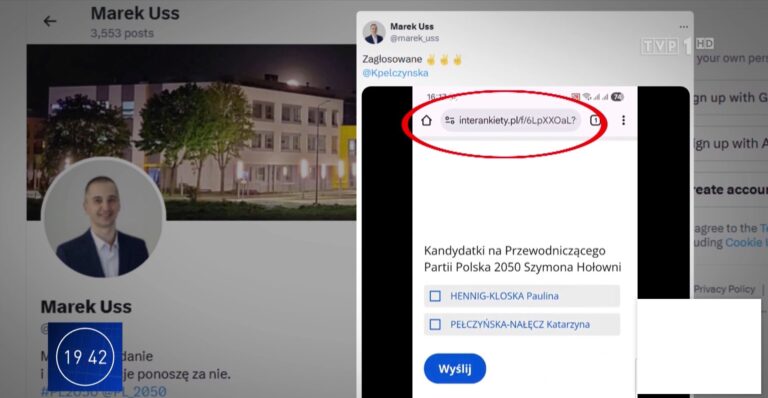

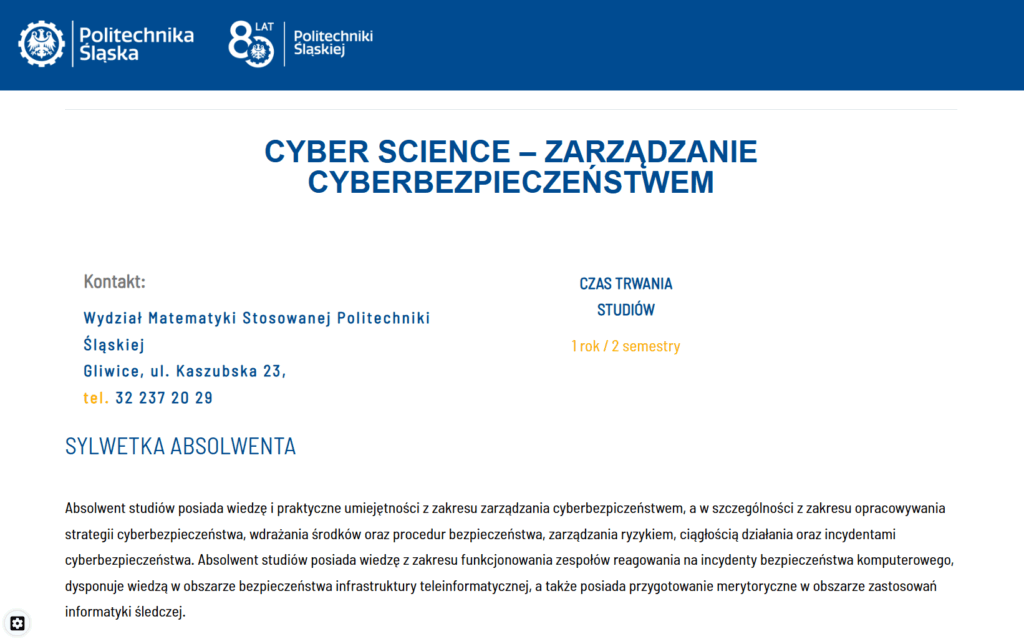

Każdy, kto prowadzi stronę internetową, wie, że jest to niekończąca się praca. Ale kiedy ta strona jest cyfrowym oknem na świat dla Twojej rodzinnej działalności, stawka staje się znacznie wyższa. Dla mnie takim projektem jest strona naszej pasieki – miejsce, gdzie dzielimy się pasją do pszczół i oferujemy owoce ich pracy. Kiedy więc stanęłam przed wyborem tematu pracy końcowej na studiach podyplomowych Cyber Science – zarządzanie cyberbezpieczeństwem na Politechnice Śląskiej, pomysł na temat pracy podrzucił mi mój promotor, dr inż. Adrian Kapczyński. A ja ostanowiłam połączyć teorię z praktyką i zbadać, jak mogę skuteczniej chronić nasz mały kawałek internetu. Przy okazji, chciałabym gorąco zarekomendować udział w tych studiach. Rok czasu, ogroma ilość wiedzy, fantastyczni prowadzący. Link do rekrutacji znajdziecie tutaj.

Tak narodził się pomysł na pracę pt. „Zastosowanie honeypotów w ochronie witryn WordPress: Studium przypadku na podstawie strony dla rodzinnej pasieki”. To nie była tylko akademicka rozprawa. To była misja. Wyzwanie, by znaleźć sposób na obronę przed nieustannymi i zautomatyzowanymi atakami złych botów, nie psując przy tym doświadczeń naszych klientów i odwiedzających stronę pasieki.

Chciałabym Was dzisiaj zabrać w krótką podróż po tym projekcie ( w końcu są przecież wakacje) – od teoretycznych rozważań, przez praktyczne testy, aż po wnioski, które mogą przydać się każdemu właścicielowi strony na WordPressie.

Rozdział 1: Pole bitwy – dlaczego nieduża strona o pszczołach jest celem ataków?

Można by pomyśleć: „Kto chciałby atakować stronę o miodzie? Co chciałby atakować?„. Odpowiedź jest prosta: każdy. I wszystko. W dzisiejszym internecie to nie tylko ludzie z krwi i kości są naszymi głównymi przeciwnikami, ale armie pisanych przez niegrzecznych chłopców i dziewczęta zautomatyzowanych skryptów, czyli botów. One nieustannie skanują sieć, szukając najmniejszej luki, by zrealizować swoje cele:

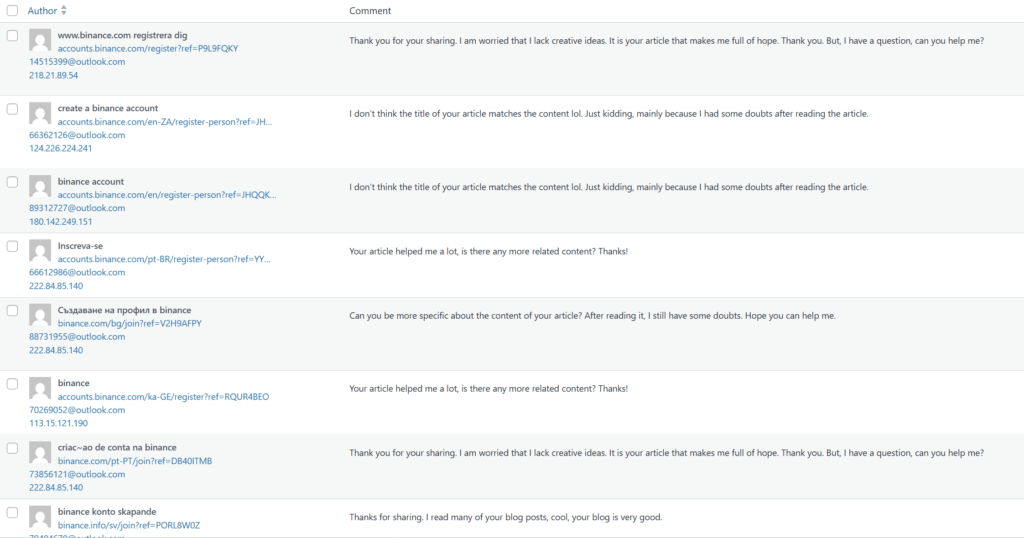

- Rozsyłanie spamu: Formularze kontaktowe i sekcje komentarzy są dla nich idealnym miejscem do wstrzykiwania niechcianych linków.

- Ataki brute-force: Strona logowania do panelu administracyjnego WordPressa (

wp-admin) jest pod ciągłym ostrzałem. Boty próbują tysięcy kombinacji loginów i haseł, licząc, że w końcu trafią na nasz błąd. - Poszukiwanie podatności: Każda zainstalowana wtyczka czy motyw to potencjalna otwarta furtka zachęcająca do ataku. Boty mają listy znanych podatności i systematycznie sprawdzają, czy nasza strona którejś nie posiada.

WordPress, napędzający ponad 43% stron na świecie, jest jak wielkie, tętniące życiem miasto. Jego siłą jest ogromny ekosystem wtyczek i motywów, ale to także jego największa słabość. Każdy dodatkowy element to nowy potencjalny wektor ataku. Musiałam znaleźć rozwiązanie, które byłoby skuteczne, ale jednocześnie nie zamieniłoby naszej miłej i przyjaznej strony w fortecę z zasiekami.

Tradycyjne metody, takie jak CAPTCHA – już z nich korzystałam, ale nie podoba mi się ich działanie i tą opcję chciałabym ograniczyć do minimum. Kto z nas lubi klikać w obrazki z sygnalizacją świetlną albo przepisywać niewyraźne litery? To prosta droga do frustracji użytkownika (pogorszenia UX) i porzucenia koszyka w naszym małym sklepie. Potrzebowałam cichego strażnika, który działałby w tle. I wtedy na scenę wkroczyły honeypoty.

Rozdział 2: Czym Jest honeypot, czyli sztuka zastawiania cyfrowych pułapek

Wyobraźcie sobie garnuszek z miodem (ang. honeypot) pozostawiony w lesie, aby zwabić niedźwiedzia lub chociażby takiego Kubusia Puchatka. W świecie cyfrowym honeypot działa na tej samej zasadzie. To pułapka, wabik, zaprojektowany tak, aby przyciągnąć uwagę atakujących (głównie botów) i odciągnąć ich od prawdziwych, wrażliwych części systemu.

W kontekście strony internetowej, honeypoty to najczęściej ukryte pola w formularzach. Człowiek ich nie widzi, więc ich nie wypełnia. Bot, który analizuje kod strony, widzi pole i, chcąc być dokładnym, wypełnia je. Dla systemu jest to jednoznaczny sygnał: To jest bot!. Próba wysłania formularza jest blokowana, a adres IP bota może zostać zapisany na liście niegrzecznych botów.

Główne zalety tego podejścia, które chciałam zweryfikować w praktyce, to:

- Niewidoczność dla użytkownika: Prawdziwi użytkownicy nie mają pojęcia o istnieniu pułapki. Proces wypełniania formularza czy logowania pozostaje dla nich prosty i płynny.

- Niskie obciążenie: W przeciwieństwie do skomplikowanych skryptów, honeypoty są lekkie i nie spowalniają w znaczący sposób działania strony.

- Wysoka skuteczność przeciwko botom: Większość prostych botów spamujących wpada w tę pułapkę jak w masło.

- Cenne dane: Analizując, kto i jak wpada w nasze pułapki, możemy dowiedzieć się więcej o metodach działania atakujących.

W mojej pracy przyjrzałam się różnym rodzajom honeypotów i dostępnym wtyczkom do WordPressa, i wybrałam kilka wtyczek do praktycznych testów na stronie naszej pasieki.

Rozdział 3: Testowanie – garnuszki z miodem na straży ula

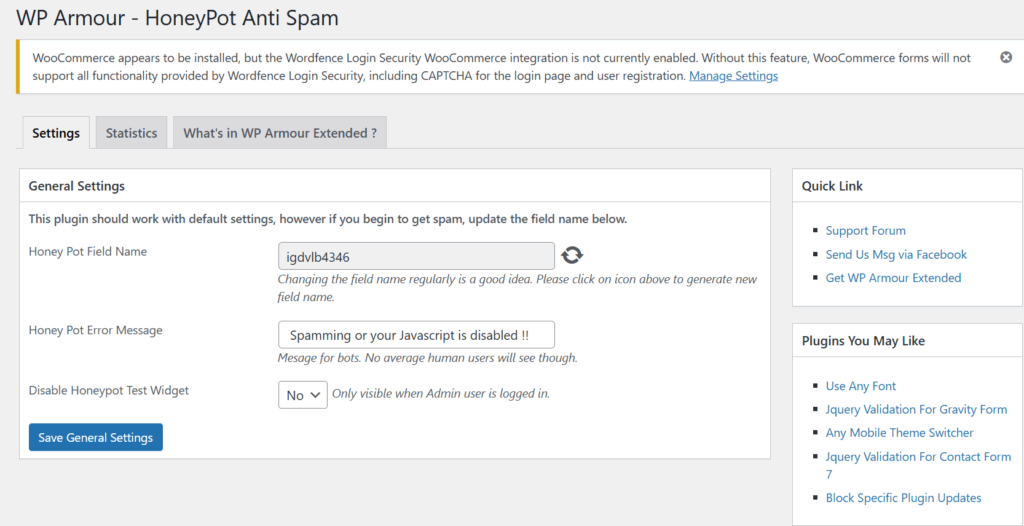

Nadszedł czas na część praktyczną. Wybrałam kilka popularnych i dobrze ocenianych wtyczek, które oferowały funkcjonalność honeypota, m.in. WP Armour oraz wbudowane mechanizmy w kompleksowych pakietach bezpieczeństwa jak Wordfence.

Proces testowania obejmował kilka etapów:

- Stan początkowy: O czasu pewnego ataku wiedziałam, że bez dodatkowych zabezpieczeń strona pasieki jest podatna na ataki. Jakiś czas temu dzięki metodzie brute-force pewien Wietnamczyk włamał się na stronę, założył konta administratora i … reszta niech pozostanie milczeniem 😉

- Implementacja: Zainstalowałam i skonfigurowałam wybrane wtyczki. Ustawiłam pole typu Honeypot w formularzu kontaktowym, zainstalowałam wtyczki WP Armour i Wordfence w darmowej wersji.

- Obserwacja i zbieranie danych: Rozpoczął się kluczowy etap – monitorowanie logów. Sprawdzałam dzienniki generowane przez wtyczki, logi serwera oraz statystyki zablokowanych prób. Chciałam zobaczyć, czy moje „garnuszki z miodem” faktycznie łapią nieproszonych gości.

- Analiza: Po pewnym czasie doszłam do wniosku, że wersje darmowe wtyczek działają, ale ich funkcjonalności są mocno okrojone, a ja chciałam więcej informacji, więcej danych, więc podjęłam decyzję o inwestycji w wersje płatne wtyczek, które odblokowały dużo więcej możliwości.

Poniżej możliwości wtyczki WP Armour w wersji bezpłatnej Tylko 3 zakładki, w tym jedna to oferta zakupu wersji płatnej:

A na tym rysunku poniżej widok wtyczki w wersji rozszerzonej wtyczki. Widać różnicę? Oczywiście, że tak.

Rozdział 4: Wyniki – co złapało się w moje pułapki?

Testy to był fascynujący proces, w którym mogłam w czasie rzeczywistym obserwować, jak niewidzialna tarcza chroni naszą stronę. Brzmi pompatycznie, ale honeypoty naprawdę działają. Wyniki tego testu przerosły moje oczekiwania i stały się najciekawszym punktem pracy. Wyniki były na tyle satysfakcjonujące, że wtyczki chronią także i tą stronę. Najważniejsze wnioski z testów to:

- Redukcja spamu w formularzach i komentarzach: Skuteczność była niemal stuprocentowa. Liczba niechcianych wiadomości spadła praktycznie do zera. Dzienniki wtyczek pokazywały setki zablokowanych prób dziennie, które wcześniej zaśmiecałyby naszą skrzynkę i bazę danych.

- Zatrzymanie ataków brute-force: Honeypoty na stronie logowania okazały się niezwykle efektywne. Boty, próbując wypełnić ukryte pola, były natychmiast blokowane, często po pierwszej próbie. To znacząco odciążyło serwer, który nie musiał już przetwarzać tysięcy nieudanych prób logowania.

- Cenne dane analityczne: Logi zablokowanych prób dostarczyły mi informacji o najczęściej używanych przez boty adresach IP oraz o krajach, z których pochodziły ataki. To wiedza, która pozwala na dalsze wzmacnianie bezpieczeństwa, np. poprzez reguły geoblokady.

- Brak negatywnego wpływu na użytkowników: Co najważniejsze, przez cały okres testów nie otrzymałam ani jednej informacji od użytkowników o problemach z wysłaniem formularza czy zalogowaniem się. Cel został osiągnięty – bezpieczeństwo zostało wzmocnione w sposób całkowicie przezroczysty.

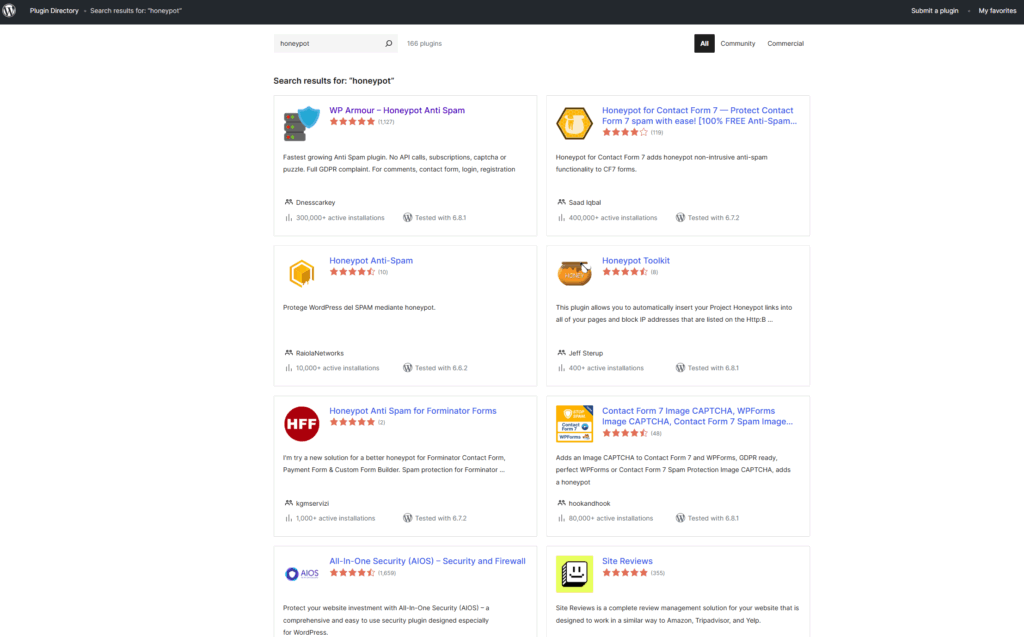

- Duża dostępność wtyczek: Na stronie WordPressa wpisując hasło honeypot można znaleźć 166 wtyczek. Ale nie każda spełni nasze wymagania, niektóre mogły nie być testowane na naszej wersji WordPressa, a jeszcze innym nie da się zrobić testów end-to-end bez wykupienia licencji.

Wdrożenie honeypotów okazało się nie tylko skuteczne, ale i niezwykle satysfakcjonujące. To dowód na to, że inteligentne, proste rozwiązania często wygrywają z tymi skomplikowanymi. Z tym, że musimy się często liczyć z dodatkowymi kosztami.

Rozdział 5: Praktyczne lekcje dla każdego właściciela strony WordPress

Na podstawie moich badań sformułowałam kilka praktycznych rekomendacji, którymi chciałabym się z Wami podzielić:

- Zacznij od prostoty: Jeśli borykasz się ze spamem, wdrożenie wtyczki z honeypotem (np. WP Armour) to najprostszy i najskuteczniejszy pierwszy krok. Instalacja i konfiguracja zajmują dosłownie kilka minut.

- Stosuj obronę warstwową: Honeypot to doskonałe narzędzie, ale nie powinno być jedynym. Połącz je z innymi dobrymi praktykami: silnymi hasłami, regularnymi aktualizacjami wtyczek i motywów oraz wtyczką bezpieczeństwa (jak Wordfence), która oferuje skaner malware i firewall.

- Monitoruj logi: Regularnie zaglądaj do dzienników swojej wtyczki bezpieczeństwa. Zobaczysz, jak wiele zagrożeń jest blokowanych każdego dnia. To nie tylko daje satysfakcję, ale także buduje świadomość skali problemu.

- Nie zapominaj o RODO: Wdrażając jakiekolwiek mechanizmy bezpieczeństwa, które przetwarzają adresy IP, musisz pamiętać o obowiązkach informacyjnych. W mojej pracy, jako załącznik, przygotowałam nawet sugerowaną klauzulę do polityki prywatności, informującą o przetwarzaniu danych w celu ochrony przed spamem i atakami. Pamiętaj, że transparentność wobec użytkowników jest kluczowa.

Dodatkowe materiały – Zajrzyj na mojego GitHuba!

Dla wszystkich zainteresowanych technicznymi szczegółami, pełną treścią pracy, a także dodatkowymi materiałami, które przygotowałam, zapraszam do mojego publicznego repozytorium na GitHubie. Znajdziecie tam między innymi konfiguracje, notatki oraz inne zasoby, które mogą okazać się pomocne przy zabezpieczaniu własnych projektów.

Podsumowanie: Studia Cyber Science to wiedza i praktyka w jednym

Pisanie tej pracy było dla mnie czymś więcej niż tylko akademickim obowiązkiem. To była podróż, która pozwoliła mi wykorzystać wiedzę z zakresu cyberbezpieczeństwa do ochrony czegoś, co jest mi bliskie – strony paseiki. Pokazała mi, że nawet w świecie zdominowanym przez skomplikowane technologie, skuteczne działanie często tkwi w prostocie.

Honeypoty okazały się cichymi, ale niezwykle skutecznymi strażnikami naszej cyfrowej pasieki. Mam nadzieję, że moja historia i wnioski z niej płynące zainspirują również Was do spojrzenia na bezpieczeństwo swoich stron z nowej perspektywy. Bo ostatecznie, najlepsza ochrona to taka, która działa skutecznie, nie wchodząc nikomu w drogę.

I cieszę się, że trafiłam na studia Cyber Science. Wspaniali i doświadczeni wykładowcy, a także koledzy i koleżanki ze studiów, którzy dzielili się wiedzą i doświadczeniem, którzy otworzyli mi oczy na wiele zagadnień i spowodowali, że patrzę na pewne tematy zupełnie inaczej. I obecnie security by design to dla mnie priorytet.